こんにちは。CISO管掌の脅威情報分析対応チームでセキュリティエンジニアとして活動している首浦です。

今回は、2025年5月17日に開催されたセキュリティカンファレンスBSides Tokyoにて発表した"maline: Unofficial LINE Installer and the Actor Groups"の内容について解説と解析結果を紹介します。

偽LINEインストーラー(maline)とはどのようなマルウェアなのか

まず、偽LINEインストーラー(以降malineと記述する)はトロイの木馬という種類のマルウェアです。トロイの木馬は、正規ツールを導入する過程で悪意のあるソフトウェアを配置しバックドア等を作成して被害者端末を攻撃します。

今回の解析対象としたmalineはWindows版のLINEインストーラーです。maline自体は2023年頃から確認されていましたが、最終ペイロードが変化しているのを観測しています。その中でもValleyRATと呼ばれるRAT(Remote Access Trojan)を配布する検体について解析を行いました。

ValleyRATについてはProofpointの記事で詳しく解説されています。Silver Fox APTと呼ばれる脅威アクターが2023年頃から利用しているRATになります。

次章で、このValleyRATがどのようにmaline経由で配布されるかについて解説します。

Infection Chain(maline to ValleyRAT)

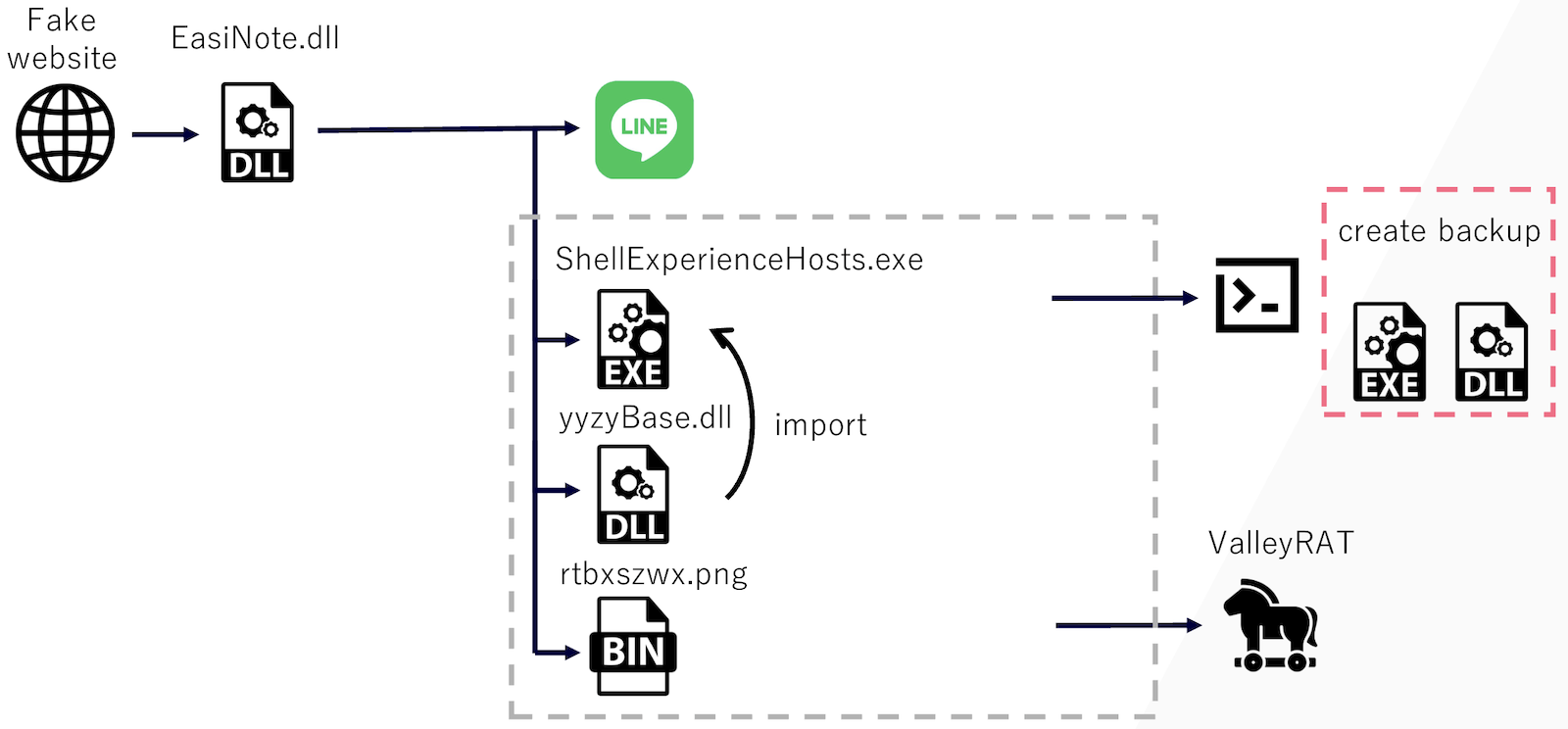

最終ペイロードであるValleyRATが配置されるまでに、多段的なフェーズを通ります。今回の感染フローは図1のようになります。

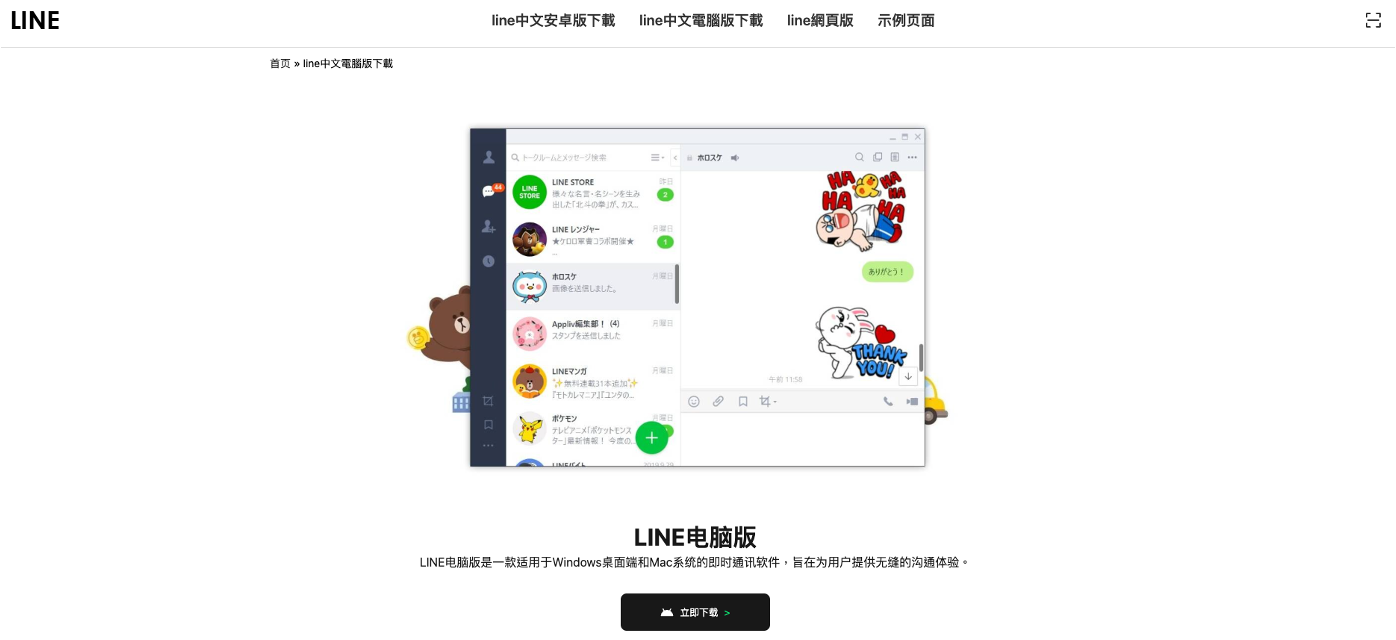

SEOポ�イズニングによって被害者を誘導した偽のインストールサイト(図2)にて、インストーラーをダウンロードします。このファイルを実行すると、正常にLINEがインストールされるのですがバックグラウンドでは3つの不正なファイルが別ディレクトリに配置され実行されます。

まずは、ShellExperienceHosts.exeです。これが実行されると最初にyyzyBase.dll内部の関数が呼び出されます。ShellExperienceHosts.exeはこの役目しか持ちません。

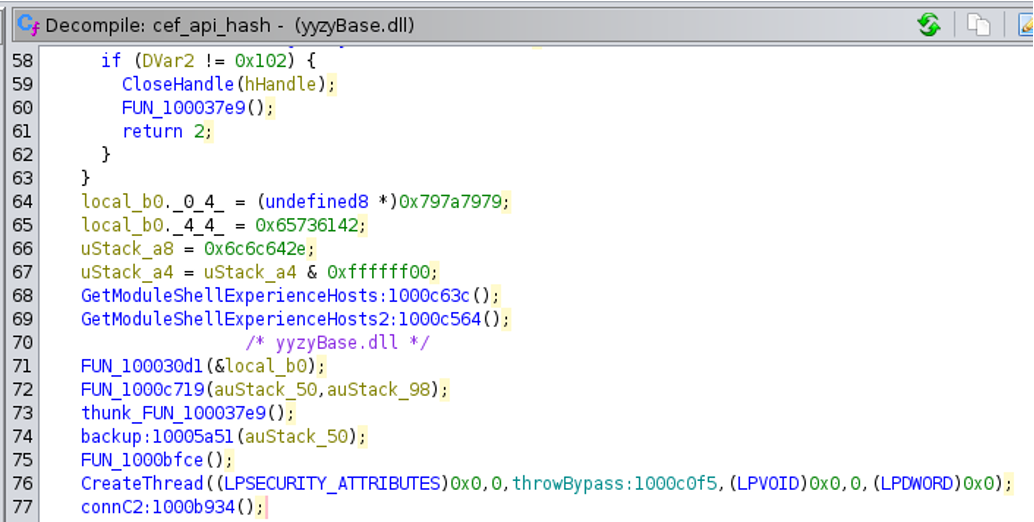

次に、yyzyBase.dllに記述され呼び出された関数の中身であるcef_api_hashを見ていきます(図3)。

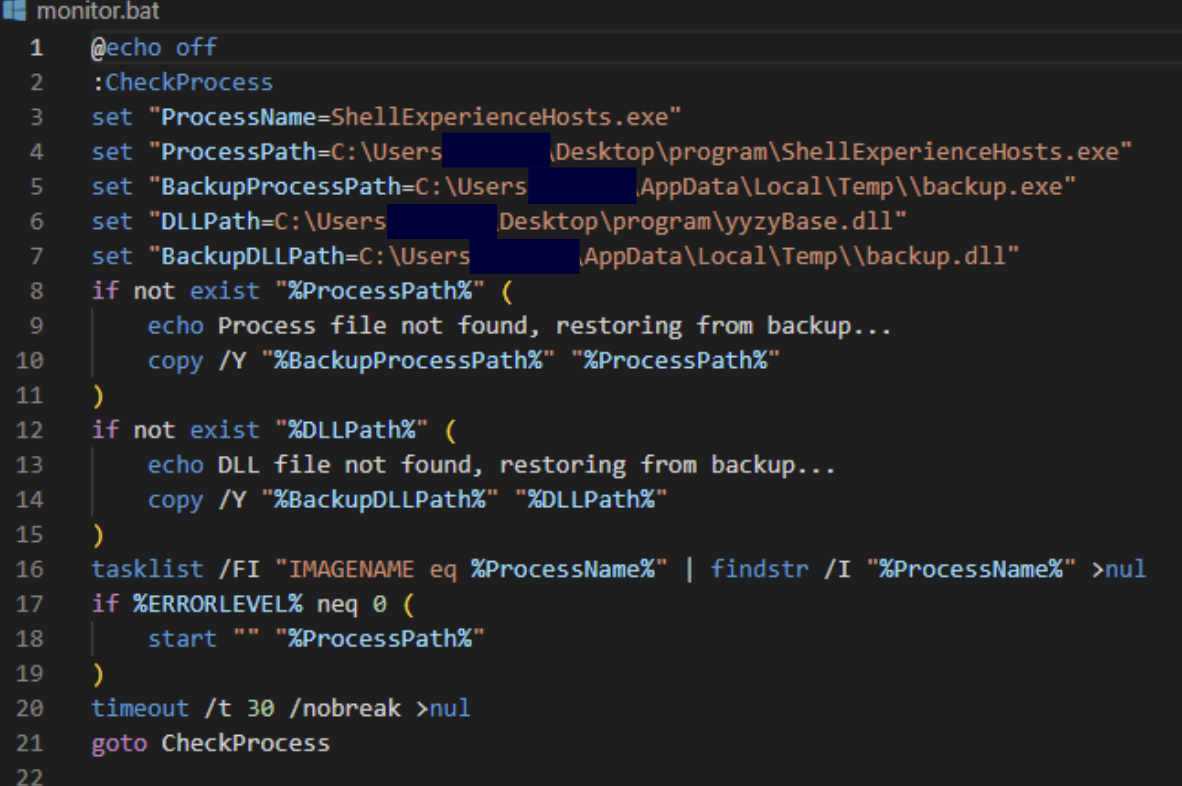

cef_api_hashで見るべき関数は、backup:10005a51, throwBypass:1000c0f5, connC2:1000b934です。まず、backup:10005a51ではShellExperience.exeとyyzyBase.dllをそれぞれbackup.exe, backup.dllとリネームし別ディレクトリに保存するmonitor.bat(図4)を作成し実行します。(図4ではProcessPathがDesktop上になっていますが、これは初段のバイナリ(EasiNote.dll)から実行したのではなく初段のバイナリによって生成されたprogramフォルダを解析者がDesktopに移動させた上で、ShellExperienceHosts.exeを実行したからです。)

次に、CreateThreadにて生成された別スレッドで実行されるthrowBypass:1000c0f5では内部にbase64エンコードされたupdate.ps1, xmlの内容を復号し以下コマンドで実行されます。

$xmlPath = "XML路径"

$taskName = "任务名称"

$xmlContent = Get-Content -Path$xmlPath | OutString

Register-ScheduledTask -Xml $xmlContent -TaskName$taskName...

<RegistrationInfo>

<Date>2006-11-10T14:29:55.5851926</Date>

<Author>Microsoft Corporation</Author>

<Description>更新用户的 AD RMS 权限策略模板。如果对服务器上模板分发 Web 服务的身份验证失败,此作业将提供凭据提示。</Description>

<URI>\AS AMD updata</URI>

<SecurityDescriptor>D:(A;;FA;;;BA)(A;;FA;;;SY)(A;;FRFX;;;WD)</SecurityDescriptor>

</RegistrationInfo>

<Triggers>

<LogonTrigger id="06b3f632-87ad-4ac0-9737-48ea5ddbaf11">

<Enabled>true</Enabled>

<Delay>PT30S</Delay>

</LogonTrigger>

</Triggers>

<Principals>

<Principal id="AllUsers">

<GroupId>S-1-1-0</GroupId>

<RunLevel>HighestAvailable</RunLevel>

</Principal>

</Principals>

...

<Actions Context="AllUsers">

<Exec>

<Command>文件绝对路径</Command>

</Exec>

</Actions>

...cmd.exe /c powershell –Command “Set-ExecutionPolicy Unrestricted –Scope CurrentUser”

cmd.exe /c powershell –ExecutionPolicy Bypass –File <updated.ps1 path>最後に、connC2:1000b934にてValleyRATを配布するC2サーバと通信を行い、落ちてくるシェルコードをメモリに展開します。IPアドレス、ポート番号(18852/tcp)はバイナリ上で直に記載されています。

この展開されるシェルコードは関数+別エントリーポイントを持つバイナリとなります。このバイナリでは同一IPアドレスのポート番号、9091と9092にアクセスし更に別バイナリをダウンロードします。

以上がValleyRATを配布するまでの流れです。ここから、アクターが利用しているC2の特定に関して説明をします。

ValleyRATを配布するC2サーバ

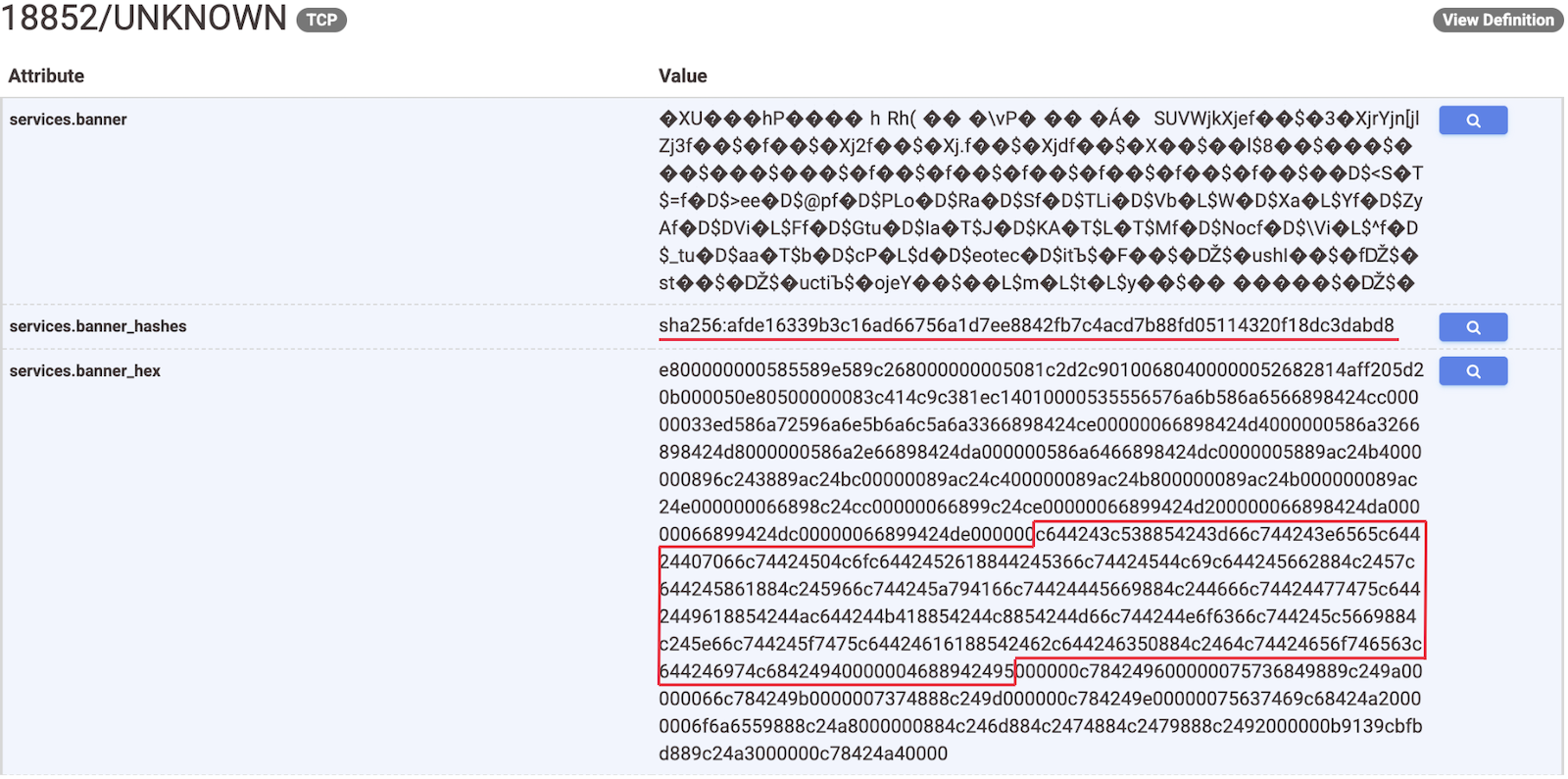

解析検体に記述されていたIPアドレスをもとに、シェルコードを配布するポートについてcensysで調査を続けていると次のような特徴があることが分かりました。(図5)

service.banner_hashesでは完全一致のC2しか見つからないので、幅を広げたservice.banner_hexの部分一致のそれぞれで検索を行いました。

last_updated_at:[now-1d TO now] and

services.port:[10000 to 20000] and

services.banner_hashes="sha256:afde16339b3c16ad66756

a1d7ee8842fb7c4acd7b88fd05114320f18dc3dabd8"検索結果(一部, Hit数 8件)

| IP address | port number(in binary) |

|---|---|

| 27[.]124.17.246 | 18852 |

| 118[.]107.47.231 | 18852 |

| 27[.]124.17.226 | 18852 |

| 27[.]124.17.232 | 18852 |

| 118[.]107.47.217 | 18852 |

| 27[.]124.40.162 | 18852 |

last_updated_at:[now-1d TO now] and

services.port:[10000 to 20000] and

services.banner_hex="*c644243c538854243d66c744243e6565c64424407066c74424504c6

fc6442452618844245366c74424544c69c644245662884c2457c644245861884c245966c744

245a794166c74424445669884c244666c74424477475c6442449618854244ac644244b41885

4244c8854244d66c744244e6f6366c744245c5669884c245e66c744245f7475c64424616188

542462c644246350884c2464c74424656f746563c644246974c6842494*"検索結果(一部, Hit数 26件)

| IP address | port number(in binary) |

|---|---|

| 192[.]238.134.139 | 18852 |

| 118[.]107.47.217 | 18852 |

| 43[.]226.125.20 | 18852 |

| 45[.]192.218.54 | 18852 |

| 143[.]92.58.223 | 18852 |

banner_hashesで調べると、27.124.XX.XXか118.107.XX.XXであることが分かります。

banner_hexで調べた場合、banner_hashesの検索結果が混じり、なおかつ先ほどとは第1・第2オクテットが異なるIPアドレスが引っかかることが分かります。異なるIPアドレスは、18852/tcpを含め複数ポートが開いていました。また、ここでの検索結果には載せられていませんが、banner_hashesの場合、一致しているポートが異なる場合もあります。

これらはすべてcensysによると香港に位置しているサーバでした。

対策

本検体による攻撃対象は中国語話者であると見られ、主に東南アジア・東アジアにおいて観測されています。本稿公開時点においては日本語による検索ではmalineをインストールすることを目的とした偽サイトはヒットしません。

一般的に、このような正規ツールを模したマルウェアによる攻撃は様々なアプリケーションを対象に行われています。ご利用の際は正規のサイトからダウンロードを行いましょう。

正規のLINEをダウンロードする公式サイトはこちらです。

IoC

url: https[:]//windows-line[.]com/windows

hash: ca1c59d3a0ca5f668134d74ebd386165aa6a7d2c4ed31d94ccca2f21fb378e1f