こんにちは。CISO管掌の脅威情報分析対応チームでセキュリティエンジニアとして活動している首浦です。

今回は、2025年9月より新規に観測されているLockBit 5.0の解析結果について共有を行います。本記事ではダークウェブ上�に展開されているパネルに始まり、ローダーのバイナリ解析結果を包括した内容となります。

なお、他社による既報の分析内容については本記事では割愛し、当社で新たに確認した部分のみを取り上げます。

LockBitとは

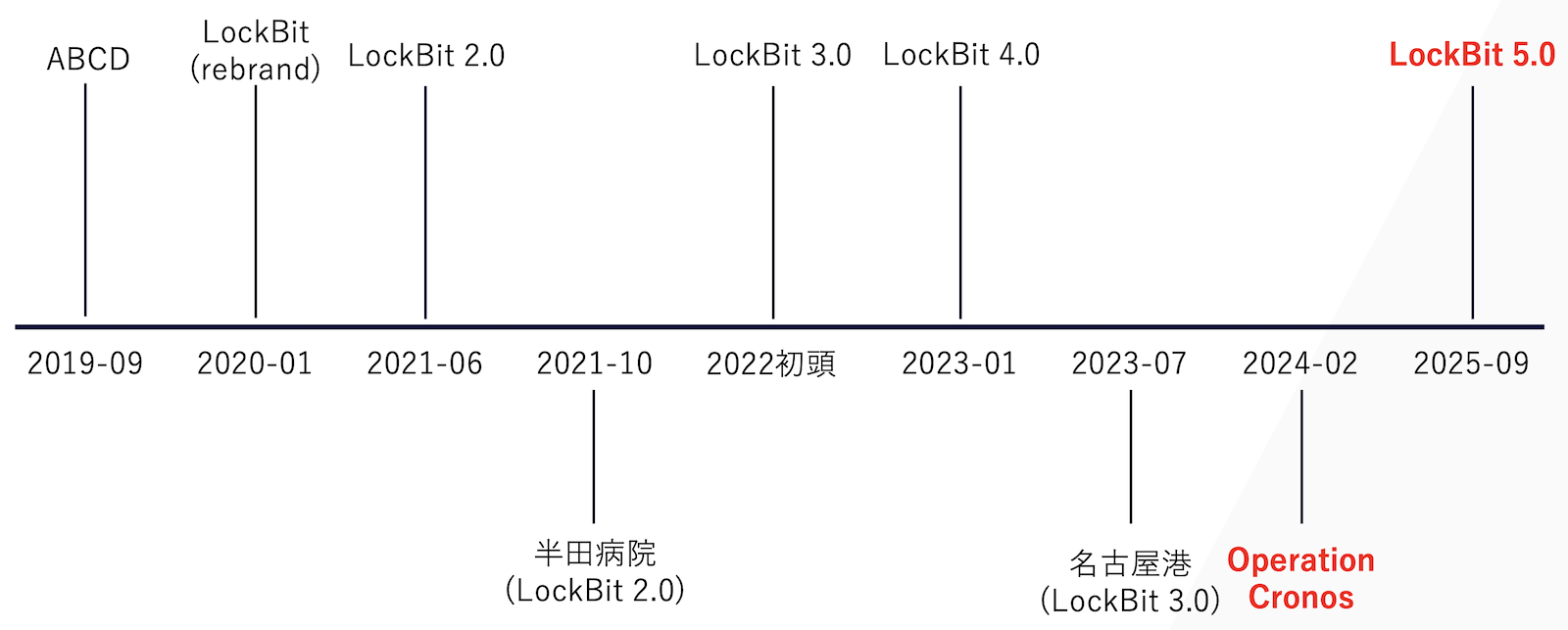

LockBitは元々ABCDランサムウェアと呼ばれており、2020年1月にLockBitを拡張子として利用するランサムウェアがロシア語のアンダーグラウンドフォーラムで観測されました。以降、バージョンアップしたLockBitが観測され続け複数のアーキテクチャへの対応などが見られます。

初期侵入には別ランサムウェアと同様にフィッシングメールなどを通じて行われファイルが暗号化されます。2024年2月には法執行機関主導のOperation Cronosにてテイクダウンされましたが、2025年9月よりLockBit 5.0が確認されています。

LockBitのTimeLineは次の通りです。

LockBit 5.0の出現

まず、Xで他リサーチャーが共有しているonionリンクより実際のLockBit 5.0パネルを確認しました。

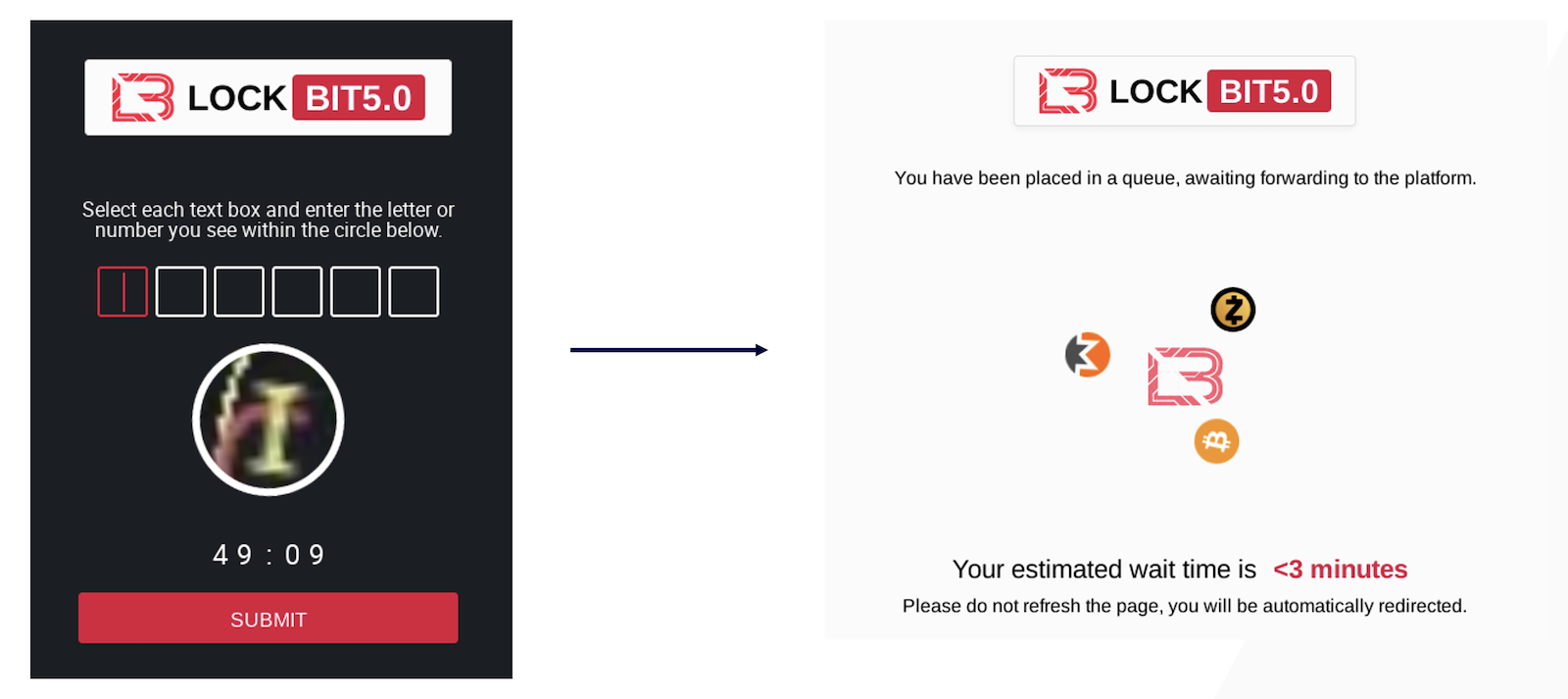

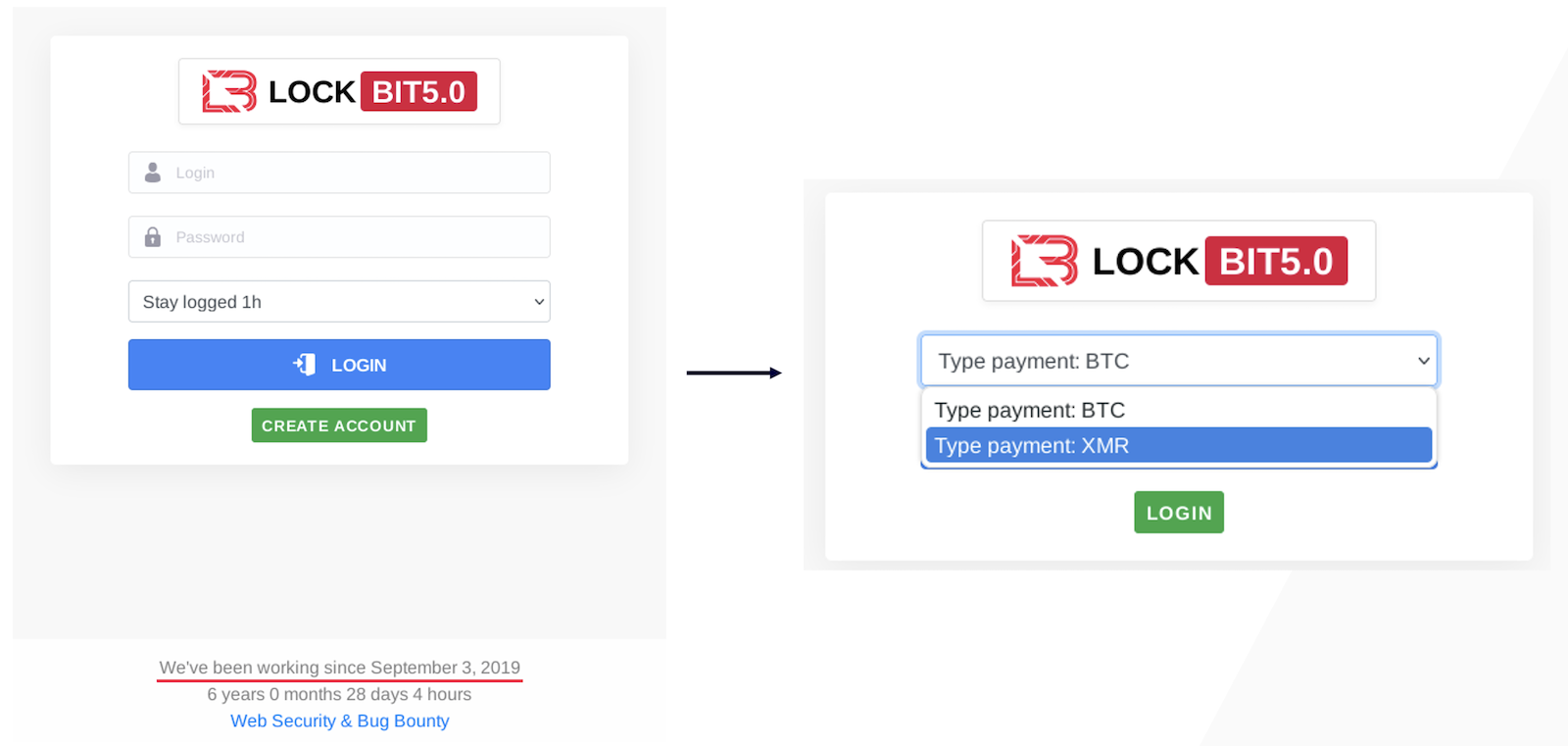

認証画面からの遷移は次のようになっています。

ここの認証では6文字の英数字を1分以内に入力す�る必要があります。何度間違えても再認証することができます。次にアカウント作成です。

アカウント作成後は、BTCまたはXMRにて500USDを支払う必要があります。支払い完了後、パネルへアクセスすることができます。

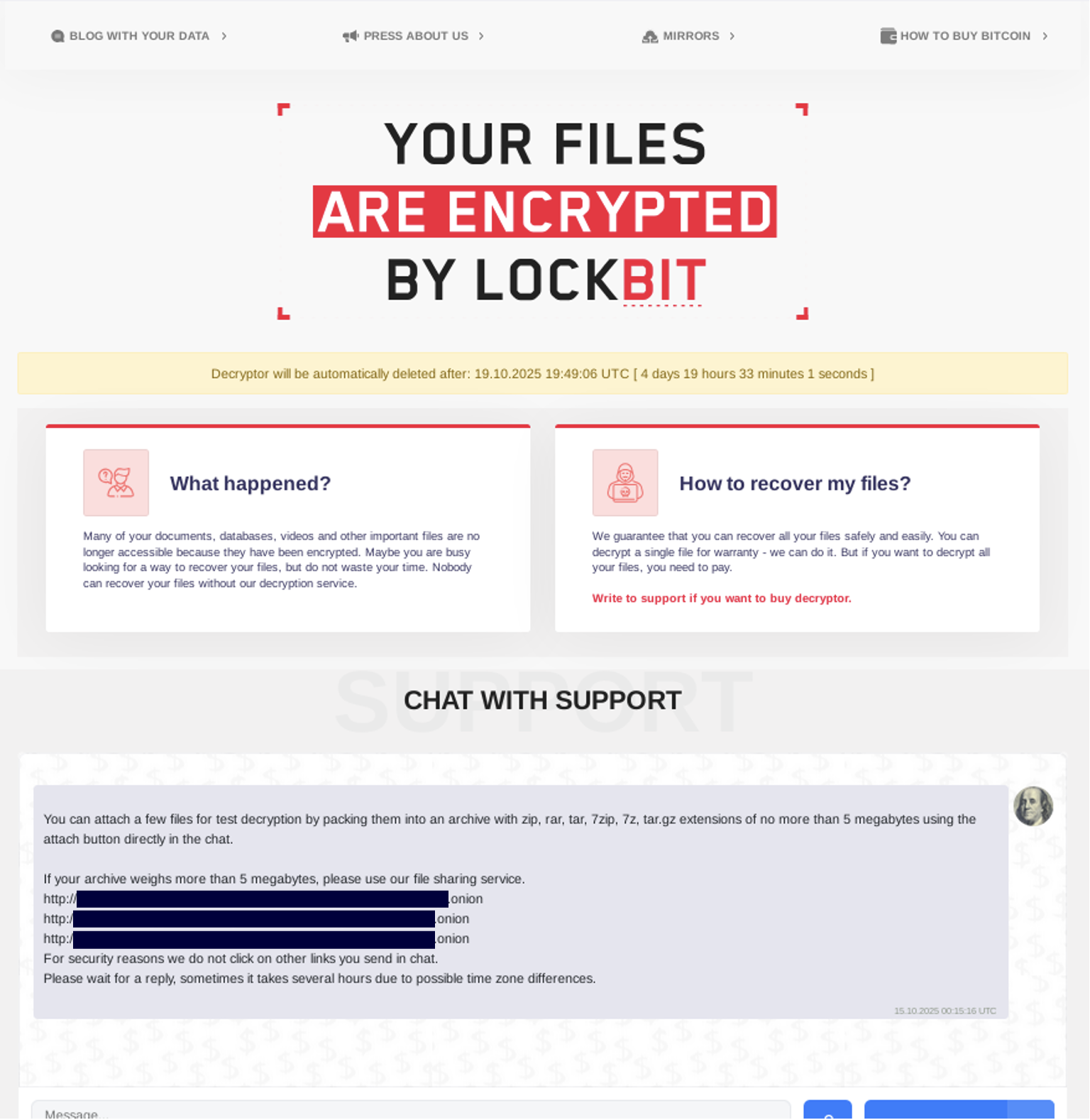

感染後のランサムノートに記載されていたRaaSとの交渉サイトはこちらです。

LockBit 5.0はWindows、Linux、ESXiのアーキテクチャに対応したバイナリが確認されていますが、今回はWindows検体を解析しました。他リサーチャーのyaraを利用してハンティングを行いました。このyaraルールにて現在2検体のhashを入手しています。

180e93a091f8ab584a827da92c560c78f468c45f2539f73ab2deb308fb837b387ea5afbc166c4e23498aa9747be81ceaf8dad90b8daa07a6e4644dc7c2277b82

今回は180e93a091f8ab584a827da92c560c78f468c45f2539f73ab2deb308fb837b38についての解析を行いました。

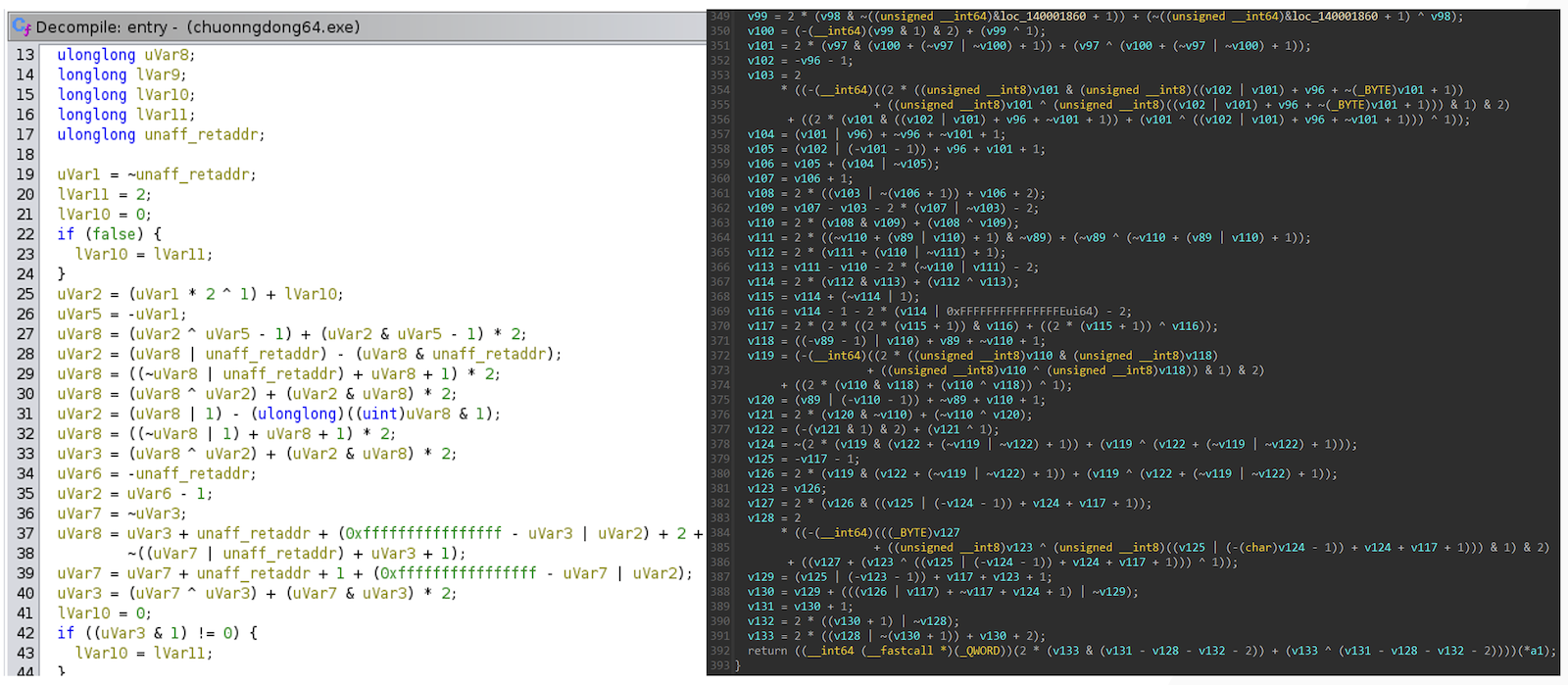

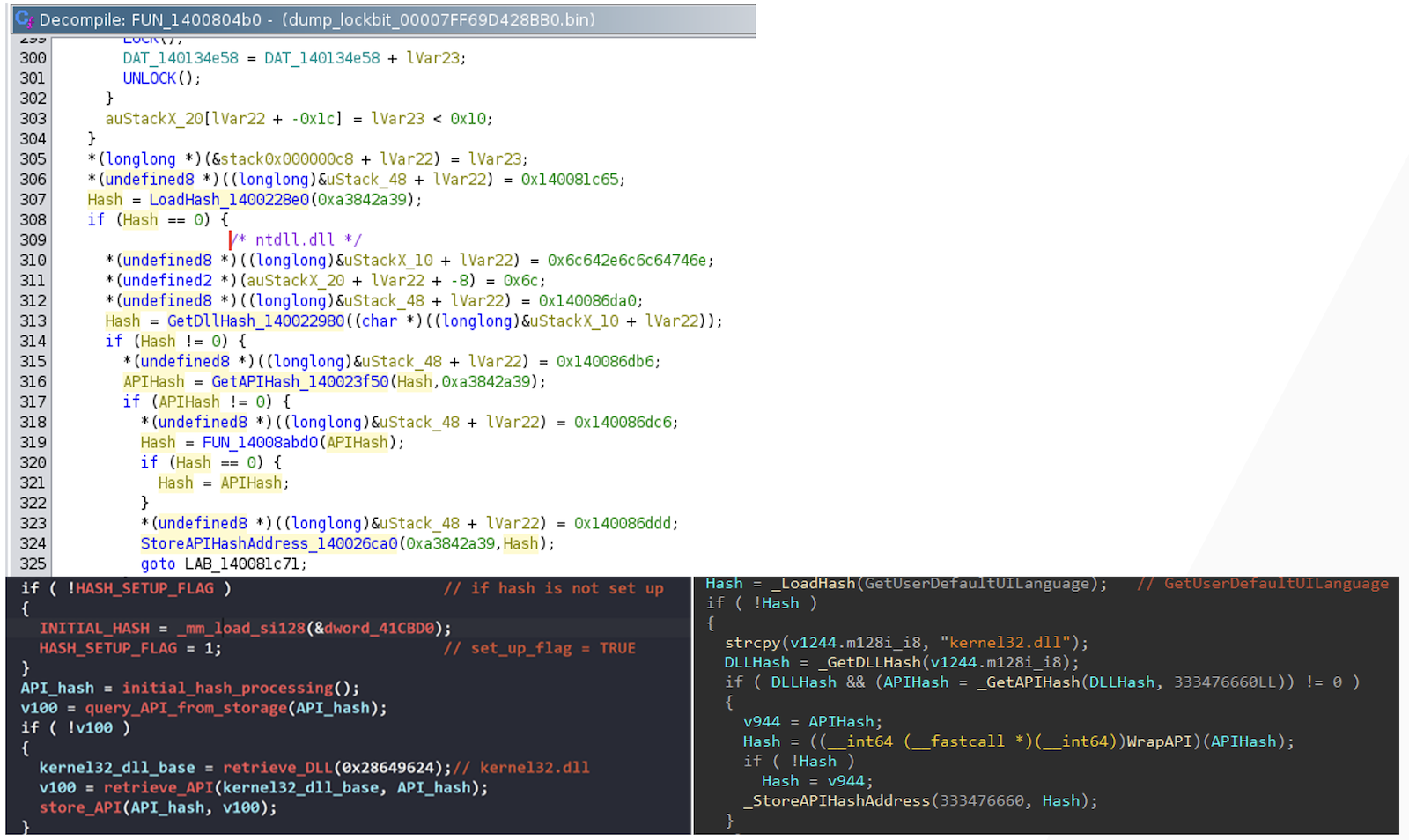

この検体はClangでコンパイルされた64bitのバイナリとなります。Ghidraで開くと、stripされていることからほとんどの関数が認識されないことが分かります。entry関数に着目します。すると、関数呼び出しに対しての難読化が行われているこ�とが分かります。この難読化にはlimbaが用いられていることが予想できます。

limbaはMBA(Mixed Boolean-Arithmetic)を用いたコンパイル時フロー制御の難読化を行うツールとなっておりClangコンパイラを利用することが推奨されています。

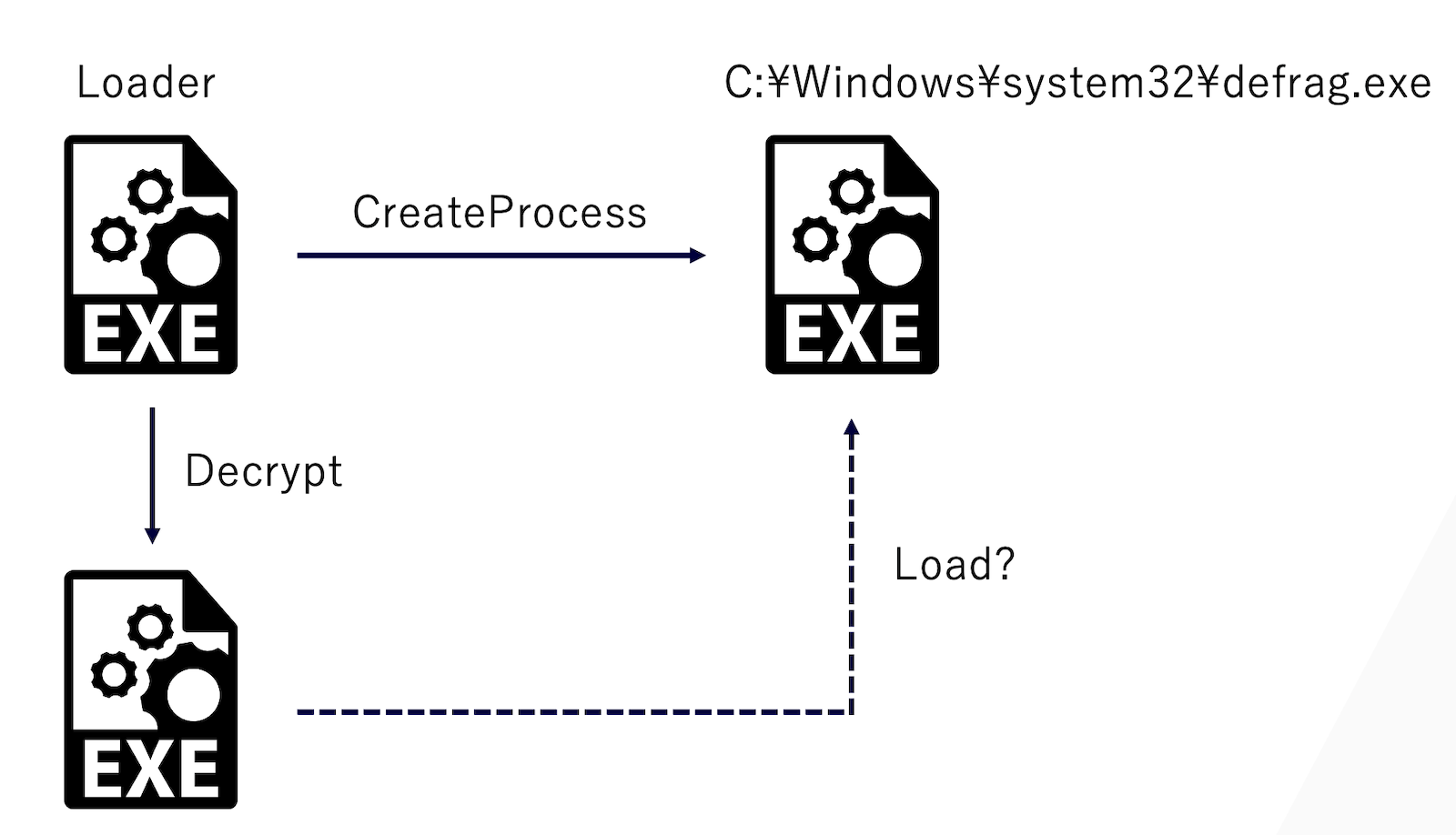

API MonitorでWindows APIのコールを確認すると、CreateProcessが行われている箇所が分かります。デバッガーで確認をすると、C:\Windows\system32\defrag.exeを実行していることが分かります。また、同時にローダーとなる本検体内に含まれる暗号化されたバイナリがメモリに展開されていることから次のような流れで実行されることが予想できます。復号されたバイナリはファイル暗号化などランサムウェアとしての主機能を持つバイナリです。

展開されたバイナリの解析結果についてはTrend Microより共有が行われています。LockBit 5.0はベースがLockBit 4.0となっており、レポートと同様に比較を行いたいと思います。

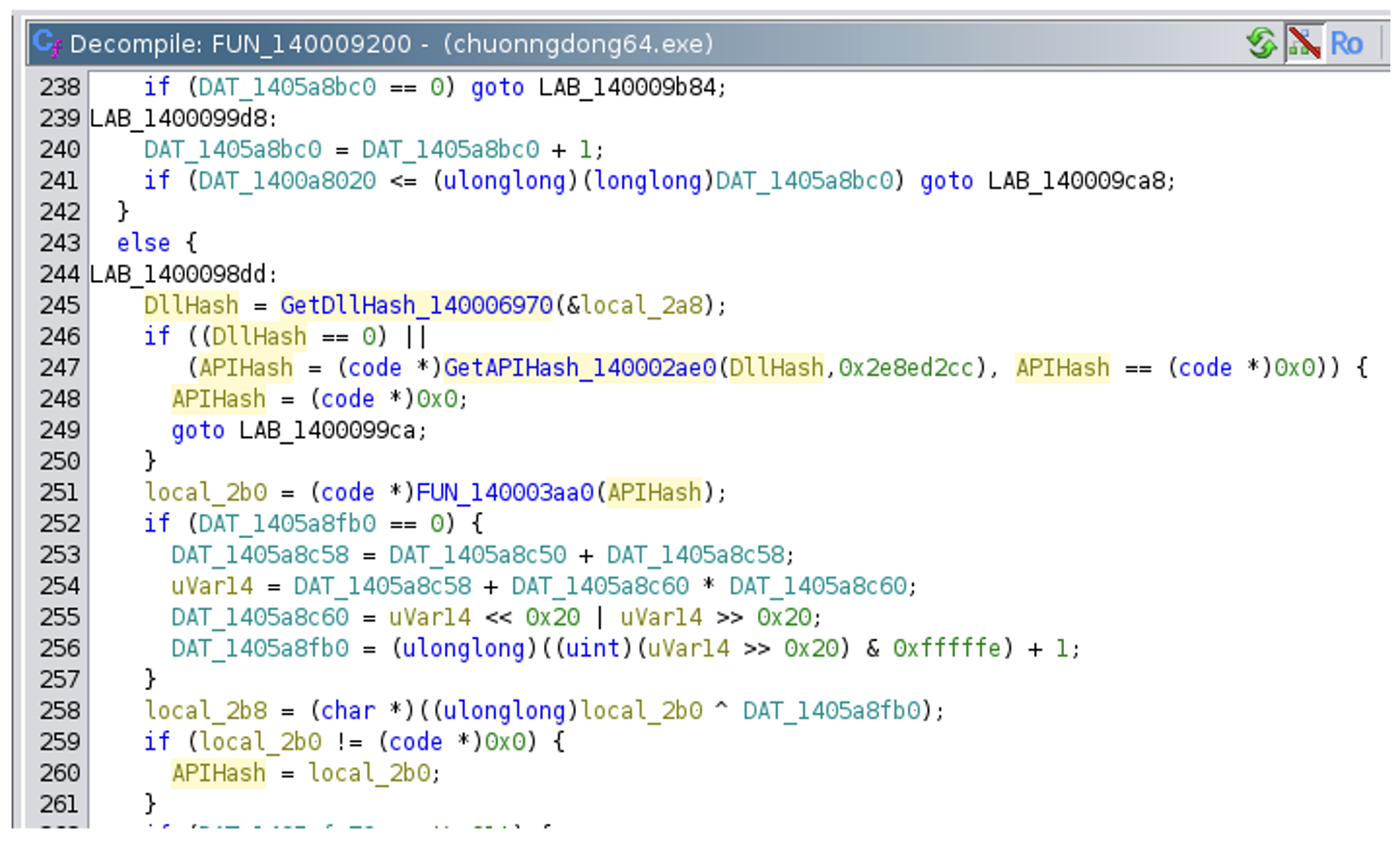

ローダーでも同様の動的なAPI呼び出し部分が存在しました。

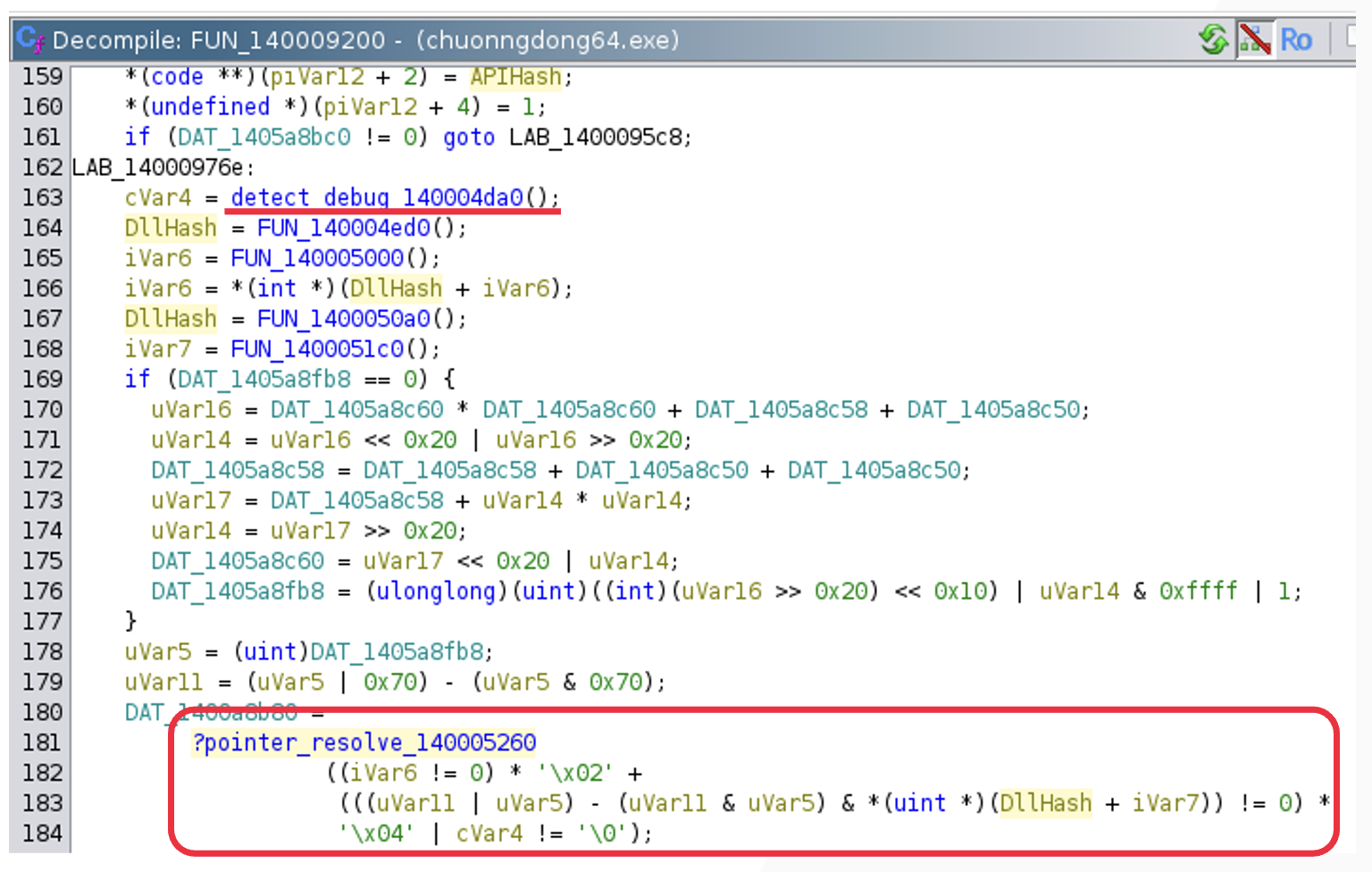

また、ローダーにはAnti-Debug機構があり、PEBを用いて行われています。PEBの値をAPI呼び出し前にAPIを解決する値と計算することで、デバッグが行われている場合は動作が終了します。

まとめ

LockBit 5.0はパネル、バイナリの特性からLockBit 4.0の正統なアップデート版であることが分かります。

また、ローダーの難読化にはlimbaが利用されています。この難読化によって関数呼び出しは分かりづらくなっているものの、逆にその部分のみの難読化のためシンボリック実行でアドレスを確認することや動的解析を行うことで回避することが可能です。

本記事を再現される方は、くれぐれも自身の端末で実行されることはないよう、仮想環境などで適切な解析環境を構築した上で行ってください。普段、個人や業務で利用している端末に直接マルウェアをダウンロードした場合、端末がマルウェア感染して被害にあう可能性があります。

最後までお読みいた��だきありがとうございました。